نام رابط های شبکه (network interface) در سیستم عامل گنو/لینوکس معمولا با نام هایی همچون eth0 و eth1 و به همین ترتیب می باشند.اما پس از انتشار فدورا ۱۵ نام گذاری رابط های شبکه تغییر پیدا کرد و به همین نسبت روی توزیع های دیگر که هم خانواده و یا و بر پایه فدورا هستند مانند سری هفت توزیع های RHEL و CentOS از این نام گذاری جدید استفاده می شود.

در نامگذاری جدید، رابط های شبکه به جای eth0… نام هایی شبیه به enp2s0 دریافت می کنند که این نام ها بر اساس firmware, توپولوژی و مکان اینترفیس تعیین می شود :

* Two character prefixes based on the type of interface:

* en — ethernet

* sl — serial line IP (slip)

* wl — wlan

* ww — wwan

*

* Type of names:

* b<number> — BCMA bus core number

* ccw<name> — CCW bus group name

* o<index> — on-board device index number

* s<slot>[f<function>][d<dev_port>] — hotplug slot index number

* x<MAC> — MAC address

* [P<domain>]p<bus>s<slot>[f<function>][d<dev_port>] — PCI geographical location

* [P<domain>]p<bus>s<slot>[f<function>][u<port>][..]1[i<interface>] — USB port number chain

برای نمایش لیست رابط های شبکه کافیست تا دستور ifconfig -a استفاده کنید که در پایین یک نمونه خروجی را مشاهده می کنید :

# ifconfig -a

enp0s3: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.10.47 netmask 255.255.254.0 broadcast 192.168.11.255

inet6 fe80::a00:27ff:fed0:3d13 prefixlen 64 scopeid 0x20<link>

ether 08:00:27:d0:3d:13 txqueuelen 1000 (Ethernet)

RX packets 2105 bytes 147615 (144.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 97 bytes 12865 (12.5 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 0 (Local Loopback)

RX packets 76 bytes 6816 (6.6 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 76 bytes 6816 (6.6 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

و یا دستور پایین را اجرا نمایید :

#ip addr sh

که در خروجی چیزی شبیه به این خواهید دید :

# ip addr sh

۱: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

۲: enp0s3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 08:00:27:d0:3d:13 brd ff:ff:ff:ff:ff:ff

inet 192.168.10.47/23 brd 192.168.11.255 scope global dynamic enp0s3

valid_lft 604731sec preferred_lft 604731sec

inet6 fe80::a00:27ff:fed0:3d13/64 scope link

valid_lft forever preferred_lft forever

همانطور که در خروجی ها مشاهده می کنید نام کارت شبکه enp0s3 می باشد.اکنون برای تغییر نام آن به نام دلخواه،مثلا تغییر نام به eth0 مراحل زیر را باید انجام داد.

فایل زیر را باز کرده :

#vi /etc/default/grub

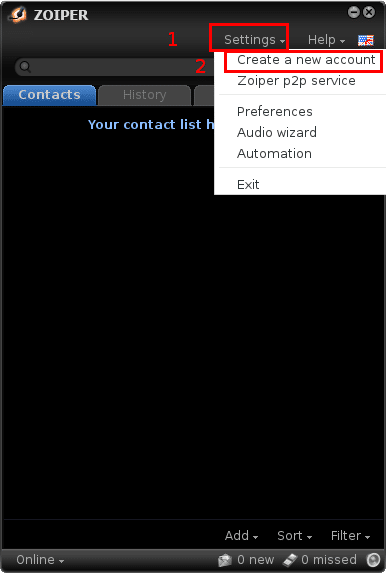

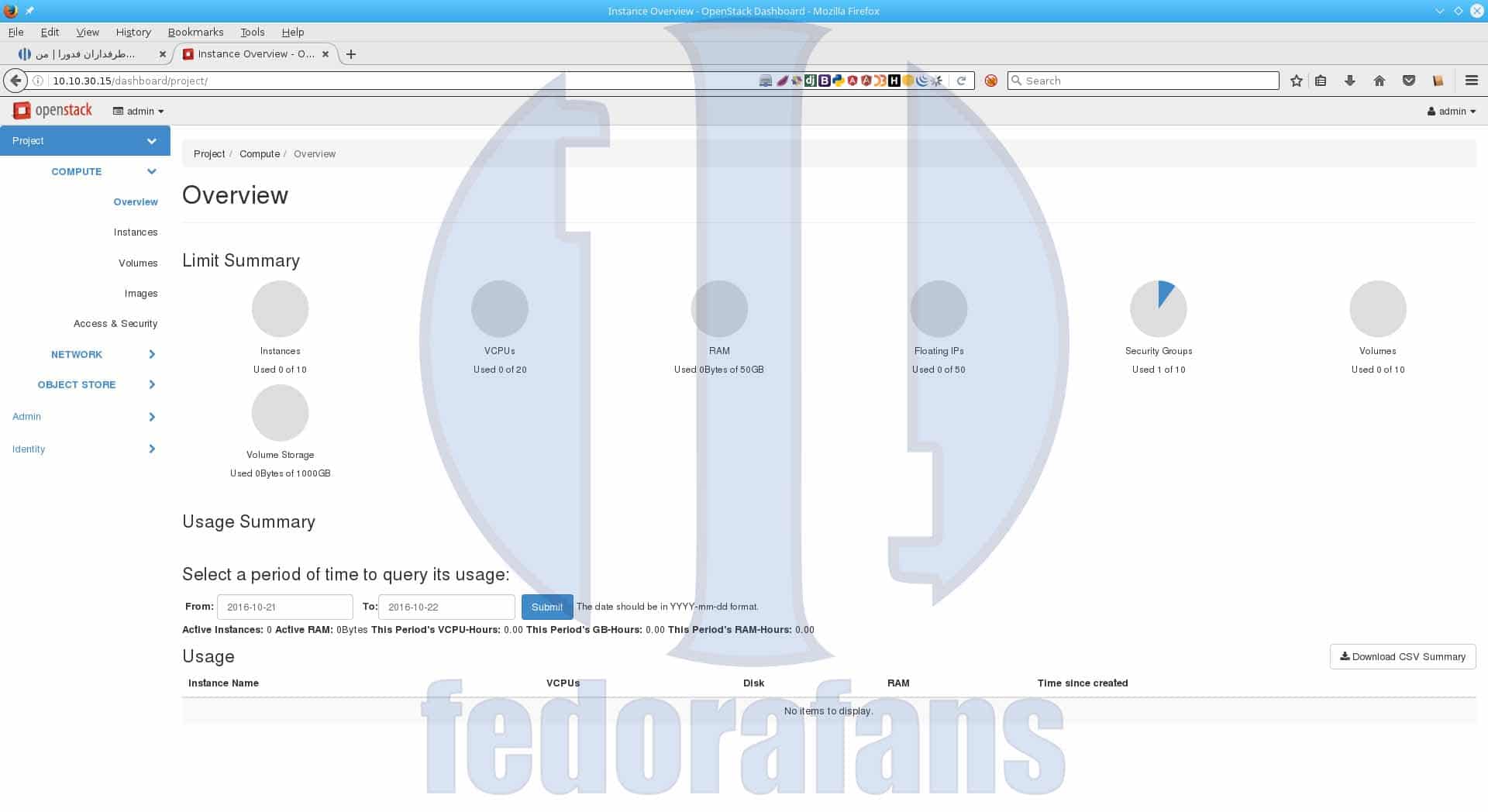

سپس مقدار net.ifnames=0 را مانند تصویر پایین در مکان مشخص شده وارد نمایید و فایل را ذخیره نمایید :

سپس این دستور را اجرا نمایید :

#grub2-mkconfig -o /boot/grub2/grub.cfg

اکنون فایل زیر را باز کنید و یا اگر وجود نداشت آن را بسازید :

#vi /etc/udev/rules.d/70-persistent-net.rules

و خط زیر را به فایل اضافه کنید :

SUBSYSTEM==”net”, ACTION==”add”, DRIVERS==”?*”, ATTR{address}==”08:00:27:d0:3d:13″, ATTR{type}==”1″, KERNEL==”eth*”, NAME=”eth0″

توجه داشته باشید که به جای eth0 نام مورد نظر خود را باید بنویسید و همچنین به جای MAC Address باید MAC Address کارت شبکه ی خود را وارد کنید که می توانید از خروجی دستورهای ifconfig و یا ip addr sh که در بالا گفته شد،آن را بدست آورید.

اکنون کافیست تا فایل تنظیمات رابط کارت شبکه را تغییر نام داد :

#mv /etc/sysconfig/network-scripts/ifcfg-enp0s3 /etc/sysconfig/network-scripts/ifcfg-eth0

سپس فایل تنظیمات کارت شبکه را باز کنید :

#vi /etc/sysconfig/network-scripts/ifcfg-eth0

و مقادیر NAME و یا DEVICE را که با نام قدیم اینترفیس بودند را به نام جدید یعنی eth0 تغییر دهید و فایل را ذخیره نمایید و سیستم را reboot نمایید.

اکنون اگر دستور ifconfig و یا ip addr sh را اجرا نمایید تغییرات را مشاهده خواهید کرد :

# ifconfig -a

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.10.50 netmask 255.255.254.0 broadcast 192.168.11.255

inet6 fe80::a00:27ff:fed0:3d13 prefixlen 64 scopeid 0x20<link>

ether 08:00:27:d0:3d:13 txqueuelen 1000 (Ethernet)

RX packets 376 bytes 35030 (34.2 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 98 bytes 12620 (12.3 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 0 (Local Loopback)

RX packets 24 bytes 2208 (2.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 24 bytes 2208 (2.1 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

# ip addr sh

۱: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

۲: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 08:00:27:d0:3d:13 brd ff:ff:ff:ff:ff:ff

inet 192.168.10.50/23 brd 192.168.11.255 scope global dynamic eth0

valid_lft 604356sec preferred_lft 604356sec

inet6 fe80::a00:27ff:fed0:3d13/64 scope link

valid_lft forever preferred_lft forever